最近、mbedTLSをちょっと調べていて、ふとみんな大好きESP32のデフォはmbedTLSだからどうなっているか?見てみた。

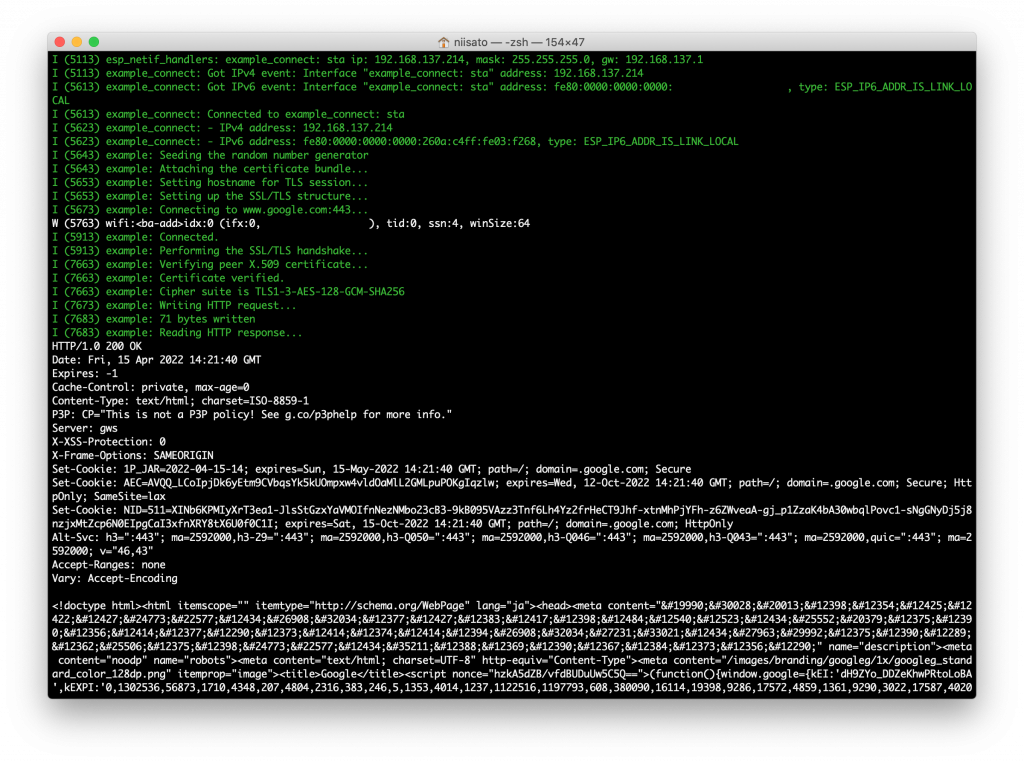

以下な感じで、https://www.google.com にTLS 1.3でアクセスできる。ESP32 IDFのgithubのcomponent/mbedTLSを見ると、mbedTLS 3.1になっている。mbedTLS 3.1にはTLS1.3(medtls_config.h: MBEDTLS_SSL_PROTO_TLS1_3)を利用することができる。

ちなみに、いま主流で使われているmbedTLS 2.x系はリリース情報にもある通り、2024年までしかサポートされない。2.16系はlong-time support 。恐らく、これからは3.x系がメインになってくるのを、ESP IDFでは早くも取り込んできているものと思われ。

なにはともあれ、動かしてみたのがこちら。

ばっちりTLS 1.3でwww.google.comにアクセスしてくれている。1-RTTで実現するはずが、クライアント側からChange Cipher Spec(No. = 13)が付いているのは、MBEDTLS_SSL_TLS1_3_COMPATIBILITY_MODE の説明にある通り(RFC 8446 D.4. Middlebox Compatibility Mode)、ミドルボックスの下位互換性のために投げている空のChange Cipher Specっすね。

TCPと見えるように、QUICは未です。一応、忘れないように手順だけ残しておく。ちなみに、wolfsslも使おうと思えばいけると思われ(前にノリでwolfssl tls 1.3をespで動かした記憶がある)。もう、この手の端末でもTLS 1.3がやってくる、というかすでに来ている。

# https://docs.espressif.com/projects/esp-idf/en/latest/esp32/get-started/linux-macos-setup.html の手順に従って環境を準備する

# 必要なパッケージをインストールしたりとか。

# release バージョンではなく、最新のrepoから全部取得してくる。

git clone --recursive https://github.com/espressif/esp-idf.git

# あとは手順に従ってビルド環境を整備する。

# ここからが本番

cp -r examples/protocols/https_mbedtls/ .

cd https_mbedtls

idf.py set-target esp32

idf.py menuconfigmenuconfigで、”Component config” -> “mbedTLS” -> “mbedTLS v3.x related” -> “Support TLS 1.3 protocol” を有効にする。mbedTLSのconfig.hを直接アタッチしなくても、menuconfigから制御できるのは良い感じ。

あとはWiFiの接続設定とかも済ませておく。wifiは”Example Connection Configuration”から。次にコードを修正する。面倒なので丸っと以下に残しておく。

/* HTTPS GET Example using plain mbedTLS sockets

*

* Contacts the howsmyssl.com API via TLS v1.2 and reads a JSON

* response.

*

* Adapted from the ssl_client1 example in mbedtls.

*

* SPDX-FileCopyrightText: The Mbed TLS Contributors

*

* SPDX-License-Identifier: Apache-2.0

*

* SPDX-FileContributor: 2015-2021 Espressif Systems (Shanghai) CO LTD

*/

#include <string.h>

#include <stdlib.h>

#include "freertos/FreeRTOS.h"

#include "freertos/task.h"

#include "esp_wifi.h"

#include "esp_event.h"

#include "esp_log.h"

#include "esp_system.h"

#include "nvs_flash.h"

#include "protocol_examples_common.h"

#include "esp_netif.h"

#include "lwip/err.h"

#include "lwip/sockets.h"

#include "lwip/sys.h"

#include "lwip/netdb.h"

#include "lwip/dns.h"

#include "mbedtls/platform.h"

#include "mbedtls/net_sockets.h"

#include "mbedtls/esp_debug.h"

#include "mbedtls/ssl.h"

#include "mbedtls/entropy.h"

#include "mbedtls/ctr_drbg.h"

#include "mbedtls/error.h"

#include "esp_crt_bundle.h"

// 接続先はGoogle

#define WEB_SERVER "www.google.com"

#define WEB_PORT "443"

#define WEB_URL "/"

static const char *TAG = "example";

static const char *REQUEST = "GET " WEB_URL " HTTP/1.0\r\n"

"Host: "WEB_SERVER"\r\n"

"User-Agent: esp-idf/1.0 esp32\r\n"

"\r\n";

// GTS Root R1 のPEMを取ってきて置いとく

#define GTSR1_CA_PEM \

"-----BEGIN CERTIFICATE-----\r\n" \

"MIIFVzCCAz+gAwIBAgINAgPlk28xsBNJiGuiFzANBgkqhkiG9w0BAQwFADBHMQsw\r\n" \

"CQYDVQQGEwJVUzEiMCAGA1UEChMZR29vZ2xlIFRydXN0IFNlcnZpY2VzIExMQzEU\r\n" \

"MBIGA1UEAxMLR1RTIFJvb3QgUjEwHhcNMTYwNjIyMDAwMDAwWhcNMzYwNjIyMDAw\r\n" \

"MDAwWjBHMQswCQYDVQQGEwJVUzEiMCAGA1UEChMZR29vZ2xlIFRydXN0IFNlcnZp\r\n" \

"Y2VzIExMQzEUMBIGA1UEAxMLR1RTIFJvb3QgUjEwggIiMA0GCSqGSIb3DQEBAQUA\r\n" \

"A4ICDwAwggIKAoICAQC2EQKLHuOhd5s73L+UPreVp0A8of2C+X0yBoJx9vaMf/vo\r\n" \

"27xqLpeXo4xL+Sv2sfnOhB2x+cWX3u+58qPpvBKJXqeqUqv4IyfLpLGcY9vXmX7w\r\n" \

"Cl7raKb0xlpHDU0QM+NOsROjyBhsS+z8CZDfnWQpJSMHobTSPS5g4M/SCYe7zUjw\r\n" \

"TcLCeoiKu7rPWRnWr4+wB7CeMfGCwcDfLqZtbBkOtdh+JhpFAz2weaSUKK0Pfybl\r\n" \

"qAj+lug8aJRT7oM6iCsVlgmy4HqMLnXWnOunVmSPlk9orj2XwoSPwLxAwAtcvfaH\r\n" \

"szVsrBhQf4TgTM2S0yDpM7xSma8ytSmzJSq0SPly4cpk9+aCEI3oncKKiPo4Zor8\r\n" \

"Y/kB+Xj9e1x3+naH+uzfsQ55lVe0vSbv1gHR6xYKu44LtcXFilWr06zqkUspzBmk\r\n" \

"MiVOKvFlRNACzqrOSbTqn3yDsEB750Orp2yjj32JgfpMpf/VjsPOS+C12LOORc92\r\n" \

"wO1AK/1TD7Cn1TsNsYqiA94xrcx36m97PtbfkSIS5r762DL8EGMUUXLeXdYWk70p\r\n" \

"aDPvOmbsB4om3xPXV2V4J95eSRQAogB/mqghtqmxlbCluQ0WEdrHbEg8QOB+DVrN\r\n" \

"VjzRlwW5y0vtOUucxD/SVRNuJLDWcfr0wbrM7Rv1/oFB2ACYPTrIrnqYNxgFlQID\r\n" \

"AQABo0IwQDAOBgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4E\r\n" \

"FgQU5K8rJnEaK0gnhS9SZizv8IkTcT4wDQYJKoZIhvcNAQEMBQADggIBAJ+qQibb\r\n" \

"C5u+/x6Wki4+omVKapi6Ist9wTrYggoGxval3sBOh2Z5ofmmWJyq+bXmYOfg6LEe\r\n" \

"QkEzCzc9zolwFcq1JKjPa7XSQCGYzyI0zzvFIoTgxQ6KfF2I5DUkzps+GlQebtuy\r\n" \

"h6f88/qBVRRiClmpIgUxPoLW7ttXNLwzldMXG+gnoot7TiYaelpkttGsN/H9oPM4\r\n" \

"7HLwEXWdyzRSjeZ2axfG34arJ45JK3VmgRAhpuo+9K4l/3wV3s6MJT/KYnAK9y8J\r\n" \

"ZgfIPxz88NtFMN9iiMG1D53Dn0reWVlHxYciNuaCp+0KueIHoI17eko8cdLiA6Ef\r\n" \

"MgfdG+RCzgwARWGAtQsgWSl4vflVy2PFPEz0tv/bal8xa5meLMFrUKTX5hgUvYU/\r\n" \

"Z6tGn6D/Qqc6f1zLXbBwHSs09dR2CQzreExZBfMzQsNhFRAbd03OIozUhfJFfbdT\r\n" \

"6u9AWpQKXCBfTkBdYiJ23//OYb2MI3jSNwLgjt7RETeJ9r/tSQdirpLsQBqvFAnZ\r\n" \

"0E6yove+7u7Y/9waLd64NnHi/Hm3lCXRSHNboTXns5lndcEZOitHTtNCjv0xyBZm\r\n" \

"2tIMPNuzjsmhDYAPexZ3FL//2wmUspO8IFgV6dtxQ/PeEMMA3KgqlbbC1j+Qa3bb\r\n" \

"bP6MvPJwNQzcmRk13NfIRmPVNnGuV/u3gm3c\r\n" \

"-----END CERTIFICATE-----"

const unsigned char gtsr1_pem[] = GTSR1_CA_PEM;

static void https_get_task(void *pvParameters)

{

char buf[512];

int ret, flags, len;

mbedtls_entropy_context entropy;

mbedtls_ctr_drbg_context ctr_drbg;

mbedtls_ssl_context ssl;

mbedtls_x509_crt cacert;

mbedtls_ssl_config conf;

mbedtls_net_context server_fd;

mbedtls_ssl_init(&ssl);

mbedtls_x509_crt_init(&cacert);

mbedtls_ctr_drbg_init(&ctr_drbg);

ESP_LOGI(TAG, "Seeding the random number generator");

mbedtls_ssl_config_init(&conf);

mbedtls_entropy_init(&entropy);

if((ret = mbedtls_ctr_drbg_seed(&ctr_drbg, mbedtls_entropy_func, &entropy,

NULL, 0)) != 0)

{

ESP_LOGE(TAG, "mbedtls_ctr_drbg_seed returned %d", ret);

abort();

}

ESP_LOGI(TAG, "Attaching the certificate bundle...");

ret = esp_crt_bundle_attach(&conf);

if(ret < 0)

{

ESP_LOGE(TAG, "esp_crt_bundle_attach returned -0x%x\n\n", -ret);

abort();

}

ESP_LOGI(TAG, "Setting hostname for TLS session...");

/* Hostname set here should match CN in server certificate */

if((ret = mbedtls_ssl_set_hostname(&ssl, WEB_SERVER)) != 0)

{

ESP_LOGE(TAG, "mbedtls_ssl_set_hostname returned -0x%x", -ret);

abort();

}

ESP_LOGI(TAG, "Setting up the SSL/TLS structure...");

if((ret = mbedtls_ssl_config_defaults(&conf,

MBEDTLS_SSL_IS_CLIENT,

MBEDTLS_SSL_TRANSPORT_STREAM,

MBEDTLS_SSL_PRESET_DEFAULT)) != 0)

{

ESP_LOGE(TAG, "mbedtls_ssl_config_defaults returned %d", ret);

goto exit;

}

/* MBEDTLS_SSL_VERIFY_OPTIONAL is bad for security, in this example it will print

a warning if CA verification fails but it will continue to connect.

You should consider using MBEDTLS_SSL_VERIFY_REQUIRED in your own code.

*/

mbedtls_ssl_conf_authmode(&conf, MBEDTLS_SSL_VERIFY_OPTIONAL);

// root caの読み込みとセッションチケットを有効にしておいた

// あとはTLSの鍵交換モードの設定、re-negotiationはとりあえず無効に

// TLSの最大・最小バージョンをTLS 1.3固定

// 上記の記載のとおり、サンプルなので、本来はちゃんとVERIFYすること!!

mbedtls_x509_crt_parse( &cacert, gtsr1_pem, sizeof(gtsr1_pem) );

mbedtls_ssl_conf_session_tickets( &conf, MBEDTLS_SSL_SESSION_TICKETS_ENABLED );

mbedtls_ssl_conf_tls13_key_exchange_modes( &conf, MBEDTLS_SSL_TLS1_3_KEY_EXCHANGE_MODE_ALL );

mbedtls_ssl_conf_renegotiation( &conf, MBEDTLS_SSL_RENEGOTIATION_DISABLED );

mbedtls_ssl_conf_min_version( &conf, MBEDTLS_SSL_MAJOR_VERSION_3, MBEDTLS_SSL_MINOR_VERSION_4 );

mbedtls_ssl_conf_max_version( &conf, MBEDTLS_SSL_MAJOR_VERSION_3, MBEDTLS_SSL_MINOR_VERSION_4 );

mbedtls_ssl_conf_ca_chain(&conf, &cacert, NULL);

mbedtls_ssl_conf_rng(&conf, mbedtls_ctr_drbg_random, &ctr_drbg);

#ifdef CONFIG_MBEDTLS_DEBUG

mbedtls_esp_enable_debug_log(&conf, CONFIG_MBEDTLS_DEBUG_LEVEL);

#endif

if ((ret = mbedtls_ssl_setup(&ssl, &conf)) != 0)

{

ESP_LOGE(TAG, "mbedtls_ssl_setup returned -0x%x\n\n", -ret);

goto exit;

}

while(1) {

mbedtls_net_init(&server_fd);

ESP_LOGI(TAG, "Connecting to %s:%s...", WEB_SERVER, WEB_PORT);

if ((ret = mbedtls_net_connect(&server_fd, WEB_SERVER,

WEB_PORT, MBEDTLS_NET_PROTO_TCP)) != 0)

{

ESP_LOGE(TAG, "mbedtls_net_connect returned -%x", -ret);

goto exit;

}

ESP_LOGI(TAG, "Connected.");

mbedtls_ssl_set_bio(&ssl, &server_fd, mbedtls_net_send, mbedtls_net_recv, NULL);

ESP_LOGI(TAG, "Performing the SSL/TLS handshake...");

while ((ret = mbedtls_ssl_handshake(&ssl)) != 0)

{

if (ret != MBEDTLS_ERR_SSL_WANT_READ && ret != MBEDTLS_ERR_SSL_WANT_WRITE)

{

ESP_LOGE(TAG, "mbedtls_ssl_handshake returned -0x%x", -ret);

goto exit;

}

}

ESP_LOGI(TAG, "Verifying peer X.509 certificate...");

if ((flags = mbedtls_ssl_get_verify_result(&ssl)) != 0)

{

/* In real life, we probably want to close connection if ret != 0 */

ESP_LOGW(TAG, "Failed to verify peer certificate!");

bzero(buf, sizeof(buf));

mbedtls_x509_crt_verify_info(buf, sizeof(buf), " ! ", flags);

ESP_LOGW(TAG, "verification info: %s", buf);

}

else {

ESP_LOGI(TAG, "Certificate verified.");

}

ESP_LOGI(TAG, "Cipher suite is %s", mbedtls_ssl_get_ciphersuite(&ssl));

ESP_LOGI(TAG, "Writing HTTP request...");

size_t written_bytes = 0;

do {

ret = mbedtls_ssl_write(&ssl,

(const unsigned char *)REQUEST + written_bytes,

strlen(REQUEST) - written_bytes);

if (ret >= 0) {

ESP_LOGI(TAG, "%d bytes written", ret);

written_bytes += ret;

} else if (ret != MBEDTLS_ERR_SSL_WANT_WRITE && ret != MBEDTLS_ERR_SSL_WANT_READ) {

ESP_LOGE(TAG, "mbedtls_ssl_write returned -0x%x", -ret);

goto exit;

}

} while(written_bytes < strlen(REQUEST));

ESP_LOGI(TAG, "Reading HTTP response...");

do

{

len = sizeof(buf) - 1;

bzero(buf, sizeof(buf));

ret = mbedtls_ssl_read(&ssl, (unsigned char *)buf, len);

if(ret == MBEDTLS_ERR_SSL_WANT_READ || ret == MBEDTLS_ERR_SSL_WANT_WRITE)

continue;

if(ret == MBEDTLS_ERR_SSL_PEER_CLOSE_NOTIFY) {

ret = 0;

break;

}

if(ret < 0)

{

ESP_LOGE(TAG, "mbedtls_ssl_read returned -0x%x", -ret);

break;

}

if(ret == 0)

{

ESP_LOGI(TAG, "connection closed");

break;

}

len = ret;

ESP_LOGD(TAG, "%d bytes read", len);

/* Print response directly to stdout as it is read */

for(int i = 0; i < len; i++) {

putchar(buf[i]);

}

} while(1);

mbedtls_ssl_close_notify(&ssl);

exit:

mbedtls_ssl_session_reset(&ssl);

mbedtls_net_free(&server_fd);

if(ret != 0)

{

mbedtls_strerror(ret, buf, 100);

ESP_LOGE(TAG, "Last error was: -0x%x - %s", -ret, buf);

}

putchar('\n'); // JSON output doesn't have a newline at end

static int request_count;

ESP_LOGI(TAG, "Completed %d requests", ++request_count);

printf("Minimum free heap size: %d bytes\n", esp_get_minimum_free_heap_size());

for(int countdown = 10; countdown >= 0; countdown--) {

ESP_LOGI(TAG, "%d...", countdown);

vTaskDelay(1000 / portTICK_PERIOD_MS);

}

ESP_LOGI(TAG, "Starting again!");

}

}

void app_main(void)

{

ESP_ERROR_CHECK( nvs_flash_init() );

ESP_ERROR_CHECK(esp_netif_init());

ESP_ERROR_CHECK(esp_event_loop_create_default());

/* This helper function configures Wi-Fi or Ethernet, as selected in menuconfig.

* Read "Establishing Wi-Fi or Ethernet Connection" section in

* examples/protocols/README.md for more information about this function.

*/

ESP_ERROR_CHECK(example_connect());

xTaskCreate(&https_get_task, "https_get_task", 8192, NULL, 5, NULL);

}あとは idf.py build, flashすればOK